Рутокен MFA

Рутокен MFA – новая линейка пользовательских устройств (токенов) для аутентификации в веб-приложениях, работающих на базе стека технологий FIDO2 (CTAP2). Линейка Рутокен MFA является идеологическим наследником Рутокен U2F.

Устройства линейки Рутокен MFA выступают в качестве единого средства защиты учетных записей онлайн-сервисов и используют два фактора аутентификации. Первый фактор — владение физическим устройством. Второй — знание PIN-кода.

Устройство оснащено сенсорной кнопкой для подтверждения владения и световой индикацией. Подтверждение физического присутствия пользователя осуществляется нажатием сенсорной кнопки на корпусе.

Чтобы начать работу с устройством, достаточно подключить его к компьютеру. Поддержка реализована средствами современных браузеров и операционных систем. Никаких дополнительных программ устанавливать не требуется.

Устройства Рутокен MFA имеют обратную совместимость с протоколом U2F (CTAP 1).

Также токены Рутокен MFA позволяют быстро и безопасно защитить ваши аккаунты в различных сервисах, поддерживающих спецификацию WebAuthn, таких как:

- mail.ru;

- vk.ru;

- VK ID;

- Google;

- Apple ID;

- Microsoft.

-

-

Рутокен MFA

Устройства линейки Рутокен MFA выступают в качестве единого средства защиты учетных записей онлайн-сервисов и используют два фактора аутентификации. Первый фактор — владение физическим устройством. Второй — знание PIN-кода.

Устройства линейки Рутокен MFA работают по стандарту FIDO2 (CTAP2). Это — открытый стандарт универсальной пользовательской аутентификации, разработанный международным консорциумом FIDO Alliance. Он является улучшенной версией стандарта U2F (CTAP1). В стандарте реализованы следующие улучшения в области безопасности:

- добавлена проверка PIN-кода устройства перед аутентификацией Пользователя.

- добавлен режим беспарольной (passwordless) аутентификации, позволяющий полностью отказаться от паролей в веб-сервисах и обеспечивающий удобную, быструю и безопасную аутентификацию. В данном режиме конфиденциальная информация об учетных записях хранится не на сервере, а на пользовательском устройстве.

В основе стандарта лежит использование технологий ассиметричной криптографии и электронной подписи. Ключи на устройствах являются неизвлекаемыми во избежание утечки через интернет.

Одно устройство Рутокен MFA может использоваться для защиты доступа к нескольким аккаунтам на различных сервисах.

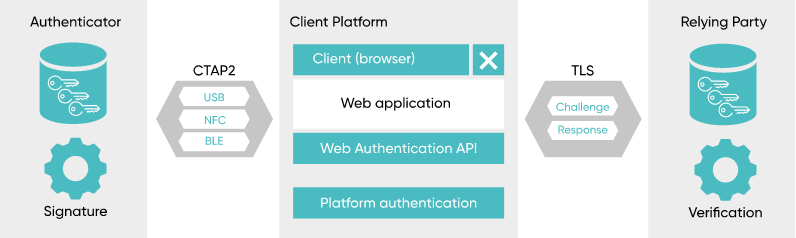

Как это работает

Стек технологий FIDO2 включает в себя два протокола:

- требования к аутентификаторам ( Client to Authenticator Protocol (CTAP), спецификация )

- требования к браузеру и серверу (W3C WebAuthn, спецификация).

Основные компоненты FIDO2:

- Аутентификатор FIDO2 — ключ безопасности, подключается по интерфейсам USB\BLE\NFC.

- Клиент FIDO2 — браузер, взаимодействующий с аутентификатором и сервером FIDO2.

- Сервер FIDO2 — веб-сервер, поддерживающий спецификацию WebAuthn, реализует процедуры регистрации и аутентификации пользователя согласно спецификации

Процедура привязки Рутокен МFA к учетной записи пользователя состоит из следующих этапов:

- Вход пользователя в учетную запись;

- Регистрация устройства: Рутокен MFA при помощи браузера отправляет на сервер открытый ключ и подписывает всю «переписку» своим закрытым ключом;

- Сохранение сайтом открытого ключа и его связывание с конкретной учетной записью. В будущем сайт с помощью этого открытого ключа будет проверять подписи, сделанные закрытым ключом пользователя, и определять, к какой учетной записи давать доступ.

- Безопасность

-

- Устройства Рутокен MFA обеспечивают надежную аутентификацию за счет применения неизвлекаемых ключей, технологии ассиметричной криптографии, защиты от атак вида Man-in-the-middle (MiTM) и защиты от подмены сервера. Сервер, в свою очередь, производит проверку ключа безопасности на подмену или копирование. Беспарольный режим аутентификации позволяет полностью отказаться от использования ненадежных паролей.

- Универсальность

-

- Один ключ Рутокен MFA может использоваться для аутентификации в большом количестве внутренних и внешних сервисов. Рутокен MFA не требуется установки драйверов на устройства пользователя. Поддержка стандарта WebAuthn (FIDO2) внедряется в различные сервисы. Устройство имеет обратную совместимость с предыдущим стандартом Рутокен U2F.

- Простота аутентификации

-

- Для аутентификации в веб-ресурс пользователю необходимо ввести PIN-код от устройства Рутокен MFA и нажать на кнопку на нем. Внедрение аутентификации по стандартам FIDO существенно проще, чем использование инфраструктуры открытых ключей (PKI).

- Отечественная разработка

-

- Аутентификаторы Рутокен MFA разработаны и произведены в России. Благодаря этому обеспечивается полный контроль всех этапов производства, гарантируются высокая скорость поставки и возможность кастомизации внешнего вида устройства.

- Общие характеристики

-

- поддержка протокола FIDO2 (реализована последняя версия протокола FIDO_2_1 или CTAP2.1);

- алгоритм электронной подписи ES256 (ECC P256);

- поддержка протокола U2F (CTAP 1.2);

- поддержка беспарольной аутентификации для шестнадцати аккаунтов одним аутентификатором.

- Поддержка операционных систем и браузеров

-

Windows (10 и выше):

Браузер Двухэтапная аутентификация Беспарольная аутентификация Edge Да Да Chrome Да Да Firefox* Да Да Яндекс Браузер Да Да * — для работы браузера Firefox требуется настройка параметров конфигурации браузера.

Linux (Astra Linux 1.6/1.7+, ОС Альт 8/9/10+, РЕД ОС 7.2/7.3+, Debian 10+, Ubuntu 18+, CentOS 7.8+):

Браузер Двухэтапная аутентификация Беспарольная аутентификация Chrome Да Да Firefox* Да Да (версия 114 или выше) Яндекс Браузер Да Да * — для работы браузера Firefox требуется настройка параметров конфигурации браузера.

macOS * (10.4 и выше):

Браузер Двухэтапная аутентификация Беспарольная аутентификация Safari Да Да ** Chrome Да Да Edge for MacOS Да Да Firefox Да Нет * — Apple ID не поддерживает режим беспарольной аутентификации.

** — требуется установка PIN-кода перед аутентификациейAndroid (старше 10-версии):

Браузер Двухэтапная аутентификация * Беспарольная аутентификация Chrome 105+ Да Нет Firefox 91+ Да Нет Samsung Internet browser 21+ Да Нет Яндекс Браузер 23.5+ Нет ** Нет * — В ОС Android аутентификатор работает в режиме CTAP1 (U2F).

** — Поддержка будет добавлена в будущих версиях браузераiOS * (старше версии 14.5 **)

Браузер Двухэтапная аутентификация Беспарольная аутентификация*** Safari Да Да Яндекс Браузер 23.5+ Да Да * — Apple ID не поддерживает режим беспарольной аутентификации

** — для подключения токена к телефону может потребоваться переходник Lighting-to-USB Type-C

*** — необходимо установить PIN-код на токен перед аутентификациейiPadOS * (старше версии 14.5 **)

Браузер Двухэтапная аутентификация Беспарольная аутентификация*** Safari Да Да Яндекс Браузер 23.5+ Да Да * — Apple ID не поддерживает режим беспарольной аутентификации

** — работает на устройствах с интерфейсом USB Type-C (iPad Mini 6, iPad 11 Pro и т. д. )

*** — требуется установка PIN-кода на токен перед аутентификацией